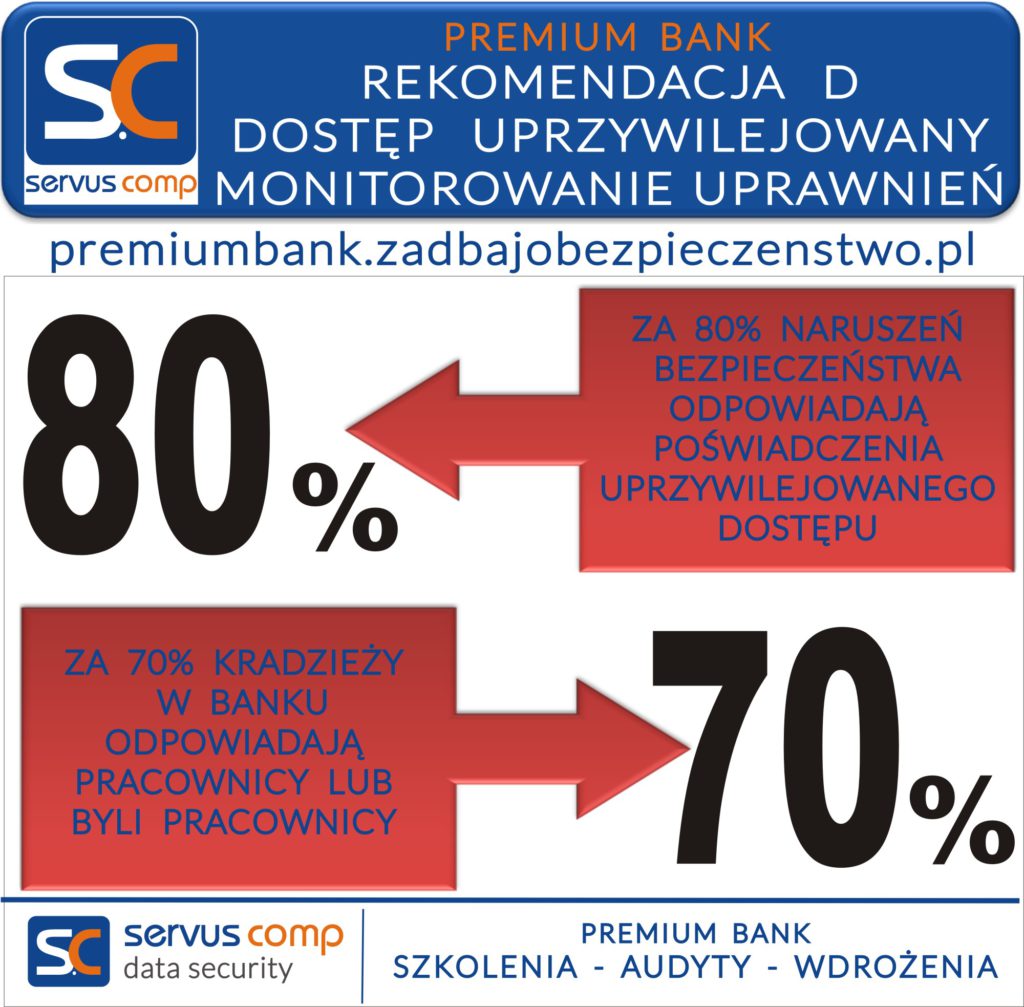

Jeden z ostatnich incydentów kradzieży pieniędzy, jaki miał miejsce w banku spółdzielczym, powinien być poważnym sygnałem ostrzegawczym nie tylko dla instytucji finansowych. O tego typu potencjalnych zagrożeniach mówimy podczas naszych audytów, zwracając m.in. szczególną uwagę na:

- rozdzielenie funkcji

- monitorowanie uprawnień

- dostęp uprzywilejowany

- sumy kontrolne

- rozliczalność uprzywilejowanych dostępów

- czy wręcz prosimy o przedstawienie pełnowartościowej analizy ryzyka środowiska ICT w infrastrukturze banku.

I co? I nic!

Na palcach jednej ręki możemy policzyć banki, w których nasze pytania spotykają się ze zrozumieniem !

A są one ściśle powiązane z wymogami stawianymi przed organy nadzorcze. UKNF bardzo przejrzyście opisał te wymagania w ELEMENTARZU, jakim jest niewątpliwie REKOMENDACJA D.

Czy nie potrafimy czytać ze zrozumieniem REKOMENDACJI D, która to bardzo jasno i precyzyjne określa? Nie każdy bank stać na pełnowartościowego, wykształconego i przeszkolonego pracownika, który świadomie odpowiada za te zagadnienia. Czy możemy się tłumaczyć brakiem kompetencji pracowników? Odpowiedź brzmi – Nie możemy, gdyż prowadzimy instytucję pożytku publicznego, która zarządza powierzonymi przez klientów finansami i nazywa się BANK !!!

| Gdzie należy się zwrócić, by zdobyć niezbędną wiedzę na ten temat i jak postępować, aby uniknąć podobnych incydentów? |

Zapraszamy do kontaktu z naszymi Ekspertami, którzy wykorzystując narzędzia normatywne

|

ANALIZA RYZYKA

Niestety gros banków nie posiada pełnowartościowej, ani jakiejkolwiek ANALIZY RYZYKA ŚRODOWISKA ICT, a przecież ANALIZA jest głównym narzędziem do zarządzania ryzykiem.

PRZYKŁADOWE ZALECENIE Z AUDYTU

|

REKOMENDACJA D – PODZIAŁ OBOWIĄZKÓW

|

REKOMENDACJA D – wypis

5.3. zapewnienie prawidłowości działania i bezpieczeństwa systemu pod względem biznesowym …

5.4. … każdy pracownik banku powinien być świadomy, że jego obowiązkiem jest dbanie o bezpieczeństwo informacji przetwarzanych w środowisku teleinformatycznym.

5.5. … pracownicy obszaru bezpieczeństwa środowiska teleinformatycznego powinni w sposób niezależny aktywnie monitorować realizację czynności przypisanych w tym obszarze jednostkom biznesowym i odpowiedzialnym za obszar technologii informacyjnej…

5.6. W odniesieniu do systemów transakcyjnych, zaleca się wprowadzenie mechanizmu potwierdzenia ręcznie wprowadzanych transakcji dotyczących znacznych kwot przez drugą osobę (tzw. „autoryzacja na drugą rękę”). Ustalenie wysokości znacznej kwoty powinno zostać dokonane przez bank na podstawie analizy charakteru realizowanych transakcji.

Zapraszamy Państwa na szkolenia:

https://edu.servus-comp.pl/pl

Zapraszamy Państwa do zapoznania się na naszą ofertą audytu bezpieczeństwa informacji:

https://premiumbank.zadbajobezpieczenstwo.pl/audyty-v-premium/

Zapraszamy Państwa do zapoznania się z informacjami RODO na naszej www:

https://premiumbank.zadbajobezpieczenstwo.pl/rodo-w-banku-ogolne-rozporzadzenie-o-ochronie-danych/

Zapraszamy do kontaktu. Chętnie odpowiemy na każde pytanie.

Dodaj komentarz

Musisz się zalogować, aby móc dodać komentarz.