BEZPIECZEŃSTWO DANYCH - IT

REDUNDANCJA = NADMIAROWOŚĆ

W CELU ZMINIMALIZOWANIA RYZYKA AWARII SPRZĘTU INFORMATYCZNEGO

KTÓRY ODPOWIADA ZA PRZETWARZANIE DANYCH,

NALEŻY WPROWADZIĆ POLITYKĘ REDUNDANCJI ZDUPLKOWANYCH ELEMENTÓW

INFRASTRUKTURY IT

Redundancja infrastruktury

W każdym realizowanym projekcie, mającym szczególne znaczenie dla bezpieczeństwa zasobów informatycznych Banku, należy przyjąć politykę wdrażania dwóch niezależnych elementów np.

- serwerów,

- zasilaczy w serwerach,

- zasilaczy w macierzach

- routerów brzegowych

- korowych przełączników sieciowych w strategicznych węzłach dystrybucji sygnału sieciowego w Banku.

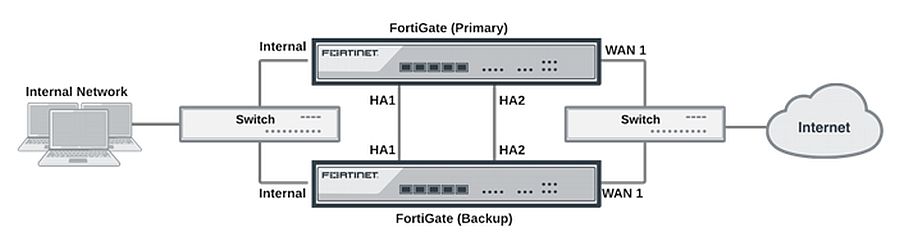

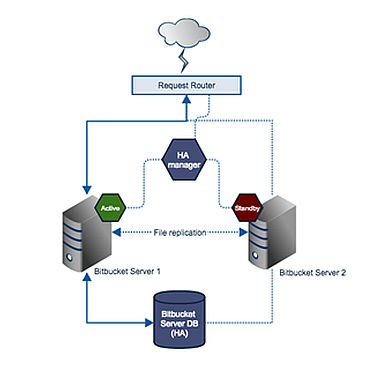

Mając dwa te same urządzenia – zdublowane – możemy je skonfigurować w trybie pracy w wysokiej dostępności (HA) - (ang. High Availability). Jest to zestaw standardów projektowania oraz odpowiedniej implementacji środowiska informatycznego mającego na celu minimalizację czasów nieplanowanych niedostępności czyli przerw w działaniu, braku świadczenia usług.

Działanie trybu HA polega na tym, że w przypadku, gdy np. główny serwer bazodanowy, router brzegowy będzie miał awarię, to automatycznie jego rolę przejmie serwer lub router brzegowy zapasowy, minimalizując ewentualne straty, jakie mogą powstać w czasie awarii - przestoju.

Mechanizm ten działa na podstawie aktywnego monitorowania stanu pracy serwera podstawowego przez serwer zapasowy lub routera podstawowego przez router zapasowy. Urządzenia pracujące w trybie HA powinny się znajdować w tym samym miejscu.

Aby zapewnić 100% bezpieczeństwa, a przede wszystkim zagwarantować informowanie administratorów o mającym miejsce incydencie, w infrastrukturze powinien być zainstalowany moduł SYSLOG, który w sposób automatyczny np. za pomocą SMS lub maila informuje administratorów o zaistniałym zdarzeniu na urządzeniu.

Pliki SYSLOG są ważne z uwagi na możliwość wykazania w czasie ewentualnej kontroli faktu awarii, faktu monitorowania anomalii. Dobrze, jeżeli będziemy mogli również wykazać, że po otrzymaniu informacji o anomalii zostały podjęte konkretne działania w celu jej usunięcia.

Stosując zasadę proporcjonalności, należy opracować analizę ryzyka i dopiero po stwierdzeniu, jakie elementy infrastruktury są strategicznie ważne dla banku, powinna zostać opracowana zasada wdrażania w banku w infrastrukturze informatycznej polityki HA i innych rozwiązań ułatwiających administrowanie i nadzór.

Schematyczny przykład instalacji w wysokiej dostępności HA routerów brzegowych

Schematyczny przykład instalacji w wysokiej dostępności HA serwerów

PODEJMIEMY DLA PAŃSTWA KAŻDE WYZWANIE!

Nota prawna

1. Zaprezentowany materiał jest autorskim opracowaniem i jest objęty prawem autorskim.

2. Niniejszy materiał, ani żaden jego fragment nie może być reprodukowany, przetwarzany i rozpowszechniany w jakikolwiek sposób za pomocą urządzeń elektronicznych, mechanicznych, kopiujących, nagrywających i in. do celów innych niż realizacja przedmiotowej umowy u Klienta.