Phishing, man-in-the-middle, replay czy malware to przykłady popularnych i skutecznych ataków na konta użytkowników. Od dawna znane jest także remedium na te ataki - dobre dwuskładnikowe uwierzytelnianie (2FA), czyli dodatkowy element, którym użytkownik legitymuje się podczas logowania. Czasem jest to klucz kryptograficzny, czasem cecha biometryczna, a innym razem jednorazowe hasło wygenerowane w aplikacji mobilnej.

Standardowym rozwiązaniem wciąż jednak pozostaje statyczne hasło - jedyna przeszkoda, jaką musi pokonać atakujący, aby przejąć konto ofiary. Wyjście poza standard wiąże się z ingerencją w oprogramowanie docelowej aplikacji i “przyszycie” do niej danej metody 2FA. Takie podejście ma swoje konsekwencje:

- wysokie koszty implementacji i utrzymania

- wpuszczenie obcego kodu do aplikacji

- potencjalny vendor-lock, a w konsekwencji wysokie koszty i brak rozwoju

- związanie się z metodą nieskuteczną lub złamaną (vide SMS token)

- metoda wdrożona w jednej aplikacji nie daje ochrony (nie portuje się) w innych

Poznaj nową metodę ochrony.

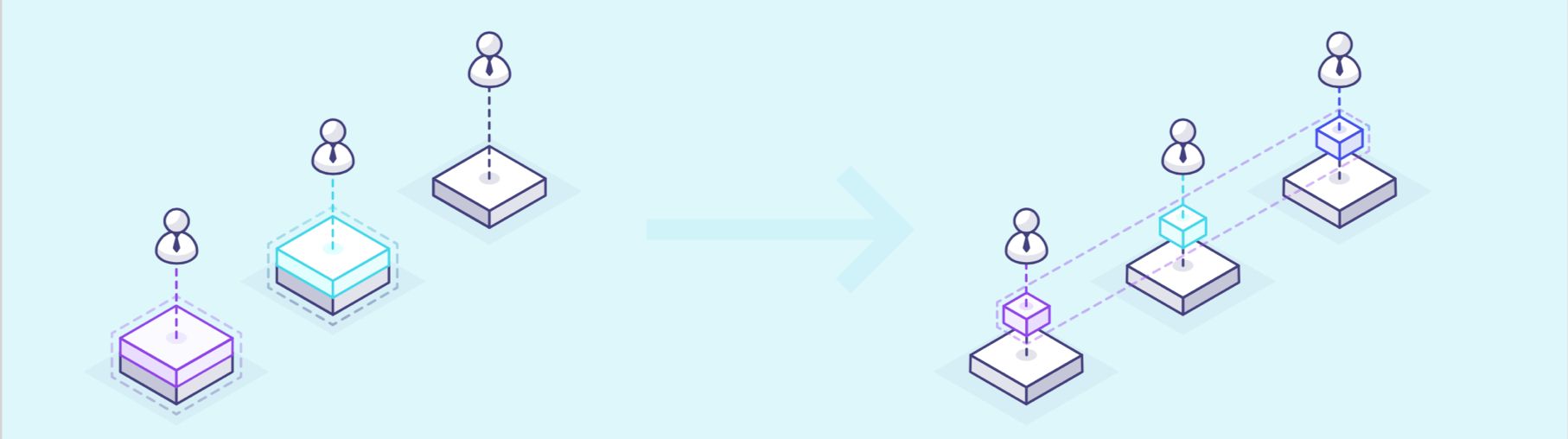

2FA przeniesione na zupełnie nowy poziom

Dotychczasowa ochrona 2FA

Ochroną objęci wybrani użytkownicy

w wybranych aplikacjach przy użyciu

zadeklarowanej metody.

Nowa ochrony 2FA

Ochroną objęci wszyscy użytkownicy

we wszystkich aplikacjach przy użyciu

dowolnej metody.

Pomyśl o wirtualizacji. Wprowadzenie warstwy abstrakcji pomiędzy fizycznym sprzętem a wyższymi warstwami zmieniła świat IT nieodwracalnie. W podobny sposób realizowana jest ochrona z wykorzystaniem nowych sposobów implementacji metod silnego uwierzytelniania. Takie podejście powoduje, że 2FA przestaje być domeną świata software’u, a staje się częścią elastycznej infrastruktury. Budowanie na tej infrastrukturze odbywa się bez ingerencji w warstwę poniżej, czyli chronione aplikacje i bazy danych.

Niezależność

![]()

Ochrona aplikacji bez

konieczności znajomości

ich struktury

Elastyczność

![]()

Możliwość zaaplikowania

dowolnej metody 2FA dla

dowolnej aplikacji

Skalowalność

![]()

Ochrona dostępna dla całej

organizacji, niezależnie od lokalizacji

aplikacji (cloud / on-premises)

NOWY SPOSÓB IMPLEMENTACJI JEST DLA 2FA TYM, CZYM WIRTUALIZACJA DLA INFRASTRUKTURY IT

Jak to działa w praktyce?

Krok 1

Serwer security implementowany jest w organizacji.

Występuje w roli fizycznego albo wirtualnego klastra

umieszczanego przed albo za load-balancerem

chronionych aplikacji

Krok 2

Ruch do chronionej aplikacji

przepływa swobodnie przez serwer security.

W zależności od umiejscowienia,

serwer może terminować ruch SSL/TLS.

Krok 3

Serwer security wprowadzony w tryb uczenia

analizuje charakterystykę ruchu sieciowego

na linii użytkownik-aplikacja i buduje profil aplikacji.

Krok 4

Znalezione wzorce zostają zaaplikowane.

Skutkuje to kształtowaniem ruchu sieciowego w taki sposób,

że od logujących się użytkowników wymagane jest 2FA

Kroki następne

Budowane są polityki, zgodnie z którymi dla zadanych warunków aktywowana jest wybrana metoda 2FA. Rekomendowana jest metoda U2F oparta na fizycznych kluczach kryptograficznych oraz metoda TOTP oparta na Google Authenticator. Wszystkie dostępne teraz i w przyszłości metody 2FA zostaną dostarczone z serwerem security. Dostępność metod 2FA nie jest niczym ograniczona.

Tekst i grafika:

Tomasz Kowalski | CEO & Co-founder SECFENSE

Zapraszamy klientów do śledzenia innych wiadomości z zakresu bezpieczeństwa i nowoczesnych technologii na naszym blogu: https://premiumbank.zadbajobezpieczenstwo.pl/blog/

PODEJMIEMY DLA PAŃSTWA KAŻDE WYZWANIE!

Dodaj komentarz

Musisz się zalogować, aby móc dodać komentarz.