Mając na uwadze obecną kryzysową sytuację związaną z wystąpieniem realnego zagrożenia jakim jest pandemia koronawirusa, warto przedyskutować kilka zagadnień dokładnie określonych w REKOMENDACJI D Komisji Nadzoru Finansowego.

Zalecenia wydane w tym dokumencie stają się nad wyraz aktualne. Uczestniczymy w realnej weryfikacji zapisów Rekomendacji. Warto wspomnieć o naszej frustracji, gdy widzimy jak bagatelizowane są zapisy REKOMENDACJI D przez Zarządy niektórych banków. Na tej podstawie już 27 czerwca 2019 opracowaliśmy krótki wpis na naszym blogu:

CZY REKOMENDACJA D KNF jest już nieaktualna? NIC BARDZIEJ MYLNEGO !

ELEMENTARZEM ZARZĄDZANIA BEZPIECZEŃSTWEM ŚRODOWISKA TELEINFORMATYCZNEGO

W BANKU SPÓŁDZIELCZYM

jest nadal

REKOMENDACJA D Komisji Nadzoru Finansowego.

https://premiumbank.zadbajobezpieczenstwo.pl/czy-rekomendacja-d-knf-jest-juz-nieaktualna/

REKOMENDACJA D w wyraźny i zrozumiały sposób wyjaśnia, od strony proceduralnej i technologicznej, jak należy przygotować infrastrukturę informatyczną w banku do pracy z zachowaniem najwyższych standardów.

Naszym celem było pobudzenie do myślenia, wskazując na zapisy REKOMENDACJI D.

Życie niestety szybko zweryfikowało wartość zaleceń.

Obecnie realizujemy realne testy sprawności systemów.

Na szczęście jest REKOMENDACJA D, która czytelnie omawia, sugeruje i wskazuje. Daje również możliwość zastosowania rozwiązań zgodnie z dobrymi praktykami.

Rekomendacja D została opracowana przez Komisję Nadzoru Finansowego na bazie ITIL Foundation - Zapraszamy Państwa (jak tylko obecna sytuacja się wyjaśni) na - II EDYCJĘ - SZKOLENIA PREMIUM Z AKREDYTOWANYM EGZAMINEM ITIL® FOUNDATION 4 dla BANKÓW SPÓŁDZIELCZYCH - UMIEJĘTNOŚCI MENEDŻERSKIE W ZAKRESIE ZARZĄDZANIA PROCESAMI

Powtarzającym się problemem, jaki obserwujemy podczas audytów, jest brak odpowiednio prowadzonej dokumentacji technicznej zasobów teleinformatycznych Banku.

Na konieczność prowadzenia takiego zestawienia wskazuje nam w zaleceniach Rekomendacja D czyli de facto dobre praktyki oraz... zdrowy rozsądek.

Dla przypomnienia, poniżej cytujemy fragment Rekomendacji D mówiący o wymogach, jakie powinniśmy spełniać.

DOKUMENTACJA INFRASTRUKTURY TELEINFORMATYCZNEJ

| 9.31. | Bank powinien zapewnić, że dokumentacja poszczególnych komponentów środowiska teleinformatycznego (w tym ich konfiguracji) oraz zależności między nimi: |

| · jest aktualna · jest szczegółowa adekwatnie do poziomu istotności każdego z tych elementów · umożliwia przeprowadzanie wiarygodnych analiz środowiska pod kątem jego bezpieczeństwa i optymalizacji · pozwala na lokalizację i usuwanie przyczyn awarii · umożliwia odtworzenie działalności w przypadku wystąpienia takiej konieczności · pozwala na efektywną realizację zadań w zakresie kontroli wewnętrznej | |

| 9.32. | Dokumentacja infrastruktury teleinformatycznej powinna podlegać ochronie adekwatnej do stopnia jej wrażliwości. Zakres dokumentacji (w szczególności dokumentów opisujących szczegóły konfiguracji i funkcjonowania systemów zabezpieczeń) dostępnej dla poszczególnych pracowników nie powinien wykraczać poza minimum wynikające z powierzonego im zakresu obowiązków. |

| 9.33 | Kolejne wersje dokumentacji powinny posiadać oznaczenie oraz metrykę zmian dokumentu (data wprowadzenia, osoby opracowujące i zatwierdzające). |

| 9.34 | Bank powinien przeanalizować zasadność (uwzględniając w szczególności poziom złożoności środowiska teleinformatycznego, częstotliwość wprowadzania zmian technicznych oraz liczbę administratorów i serwisantów) i na tej podstawie podjąć odpowiednią decyzję dotyczącą wdrożenia elektronicznego repozytorium dokumentacji infrastruktury teleinformatycznej. |

| 9.35 | Bank powinien posiadać procedury eksploatacji i administracji poszczególnych elementów środowiska teleinformatycznego. Kompletność i aktualność tych procedur powinny podlegać okresowej weryfikacji, zwłaszcza w przypadku elementów środowiska teleinformatycznego, w których wprowadzane są częste zmiany. |

Podsumowując powyższe - z przymrużeniem oka - wszystko proste i oczywiste, jak cała Rekomendacja D. Skąd więc problemy? Może to lenistwo, może nieodpowiednie podejście kontynuowane przez lata, aż stanie się nawykiem, a z tym - jak wiadomo - najtrudniej walczyć. W przypadku 1-2 osobowych działów IT dokumentacja jeśli jest, zwykle jest dość spójna. Problemy pojawiają się przy wieloosobowych zespołach, gdzie każdy tworzy część dokumentacji odpowiadającej jego zakresowi obowiązków, czyli zazwyczaj wycinkowi infrastruktury teleinformatycznej.

JAK TO WIDZI AUDYT?

Zdarzają się tzw. perełki, ale ogólnie dokumentacja zdaje się być czasami przysłowiową kulą u nogi. Począwszy od braku dokumentu, który można by tym mianem określić, poprzez dokumentacje niekompletne, aż do dokumentacji szczątkowych i całkowicie nieaktualnych. A wszystkie te problemy można by zlikwidować poświęcając chwilę czasu na lekturę Rekomendacji D lub nasze szkolenia.

SYSTEM ZARZĄDZANIA CIĄGŁOŚCIĄ DZIAŁANIA

https://premiumbank.zadbajobezpieczenstwo.pl/system-zarzadzania-ciagloscia-dzialania-szkolenia-servus-comp-krakow/

PRAKTYCZNE WDROŻENIE SYSTEMU ZARZĄDZANIA BEZPIECZEŃSTWEM INFORMACJI ZGODNIE Z WYMAGANIAMI KNF, NORMY ISO 27001 ORAZ DOBRYMI PRAKTYKAMI.

https://premiumbank.zadbajobezpieczenstwo.pl/praktyczne-wdrozenie-systemu-zarzadzania-bezpieczenstwem-informacji-zgodnie-z-wymaganiami-knf-normy-iso-27001-oraz-dobrymi-praktykami/

SZKOLENIE PREMIUM BANK PRAKTYCZNE ASPEKTY ZARZĄDZANIA CIĄGŁOŚCIĄ DZIAŁANIA W BANKU

https://premiumbank.zadbajobezpieczenstwo.pl/szkolenie-praktyczne-aspekty-zarzadzania-ciagloscia-dzialania/

SZKOLENIE REKOMENDACJA D – WSKAZÓWKI ZARZĄDZANIA BEZPIECZEŃSTWEM ŚRODOWISKA INFORMATYCZNEGO W BANKU SPÓŁDZIELCZYM

https://premiumbank.zadbajobezpieczenstwo.pl/szkolenie-rekomendacja-d-zarzadzanie-bezpieczenstwem-srodowiska-informatycznego/

CYBERBEZPIECZEŃSTWO – ZASADY PRZESTRZEGANIA W STRUKTURACH BANKU SPÓŁDZIELCZEGO

https://premiumbank.zadbajobezpieczenstwo.pl/cyberbezpieczenstwo-zasady-przestrzegania-w-strukturach-banku-spoldzielczego/

Jeśli przedstawione audytorom informacje nie są kompletne, spójne lub ich brak, audytor musi o wszystko wypytywać. Oszczędzajmy sobie wzajemnie problemów!

I nie - informacje, jakie posiadamy w Axence nVision, nie wystarczą za dokumentację! 🙂

JAK TO ROBIĆ?

Wskazane jest podejście praktyczne, spełniające zalecenia Rekomendacji D, ale też, a może i przede wszystkim, realizujące faktyczne przeznaczenie tworzonej dokumentacji. Przypomnę - dokumentacja nie powstaje dla audytorów. My możemy o wszystko zapytać. Czasami jednak dział IT nie ma tak dobrej pamięci, jak mu się wydaje i pozostaje nieprzyjemne wrażenie, gdy nie można ustalić najprostszych faktów dotyczących krytycznych zasobów Banku.

Dokumentacja:

- inwentaryzuje

- porządkuje stan wiedzy o zasobach

- pozwala na tej podstawie wyciągać wnioski oraz planować zmiany oraz rozwój

Dokumenty są tworzone przede wszystkim w celu uzyskania niezbędnej wiedzy na wypadek braku pracowników działu IT. Bez tej wiedzy wezwany do awarii serwis nie będzie potrafił poruszać się po infrastrukturze Banku.

Tak więc prawidłowo prowadzona dokumentacja stanowi zabezpieczenie

Banku na wypadek sytuacji nieprzewidzianej, a mogącej mieć

poważne reperkusje, gdyż dotyczące zasobów, bez których Bank

nie może prawidłowo funkcjonować.

Wprowadzane po przebudowie infrastruktury zmiany w naszym środowisku IT, migracje, powinny znaleźć odzwierciedlenie w prowadzonym przez nas dokumencie. Opis komponentów i ich funkcji, ich wzajemne powiązania, pozwolą sprawnie zidentyfikować problemy w przypadku awarii.

Prowadzenie dokumentacji może odbywać się w formie:

- tradycyjnej - papierowej

- lub elektronicznej.

Pamiętajmy jednak o stworzeniu odpowiedniego zabezpieczenia i procedur dostępu do tych zapisów. Jeśli każdy pracownik działu IT tworzy odrębny plik, zwróćmy uwagę, jak i gdzie jest on przechowywany i kto ma do niego uprawnienia dostępowe.

Zgodnie z zaleceniami Rekomendacji D, powinniśmy zawsze, jeśli mamy taką możliwość, wspomagać się narzędziami centralizującymi i automatyzującymi procesy zarządzaniami zasobami IT. To po prostu wygodne, sprawne i pewne rozwiązanie wielu problemów. Oszczędzamy czas, nerwy i czasami także pieniądze.

Banki, w zależności od skali i umiejętności personelu IT, stosują różne rozwiązania wspomagające. Część takiego oprogramowania może generować wygodne "gotowce" dotyczące naszych zasobów teleinformatycznych. Wybór należy do Was.

Czy wspomagacie się w tworzeniu schematu sieci

- Dude'm Mikrotika,

- czy też gromadzicie informacje w GLPI, Axence nVision lub BaconII - to Wasz wybór.

Ważne jest, by pracę sobie ułatwiać! Nie można jednak zapominać, że to, co widzimy jako efekt oprogramowania monitorującego środowisko nie jest dokumentacją. Dopiero zagregowane, wybrane informacje z tych systemów, zebrane w formie dokumentacji całości rozwiązania IT będą rozwiązaniem adekwatnym do wymogów.

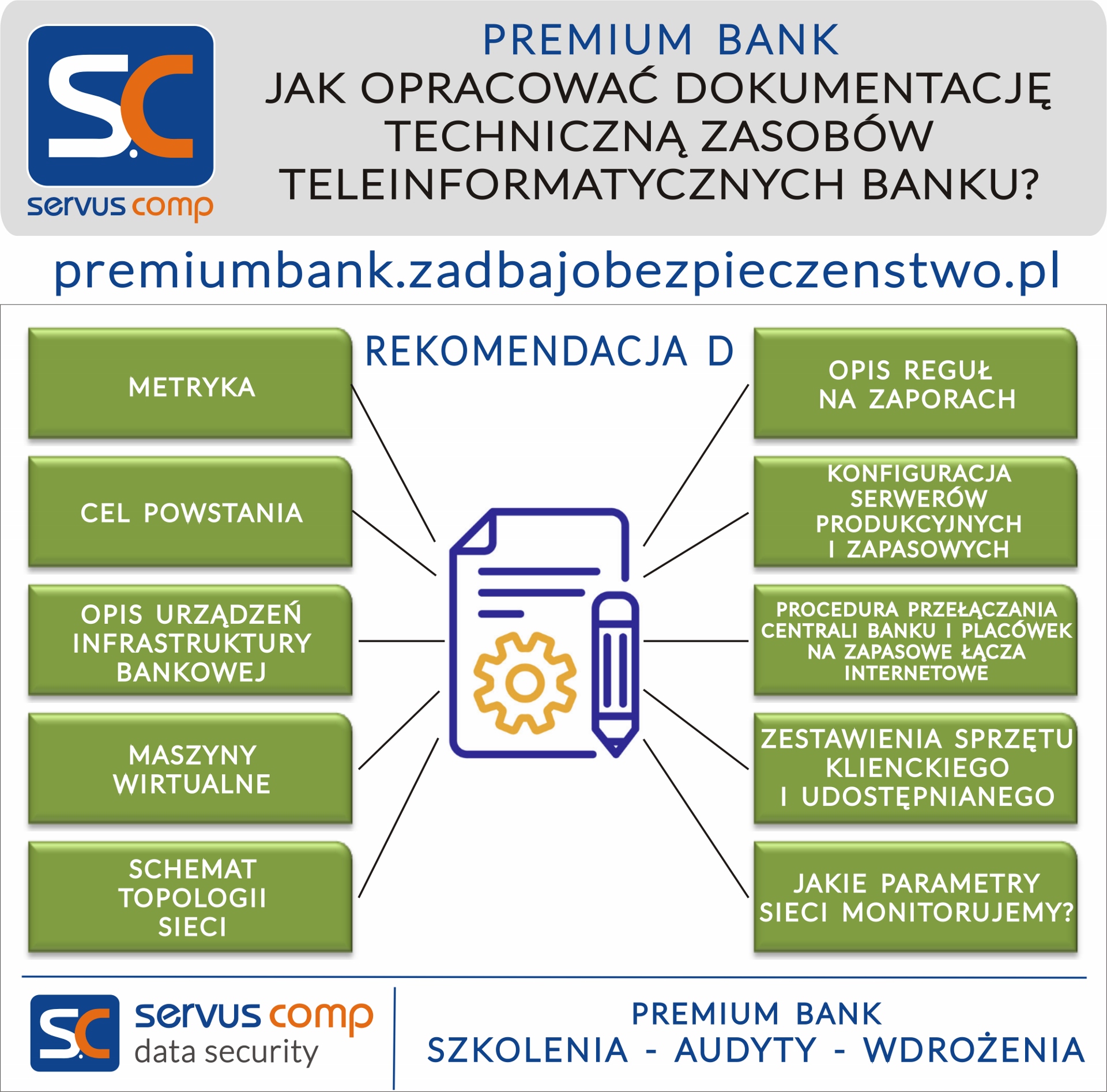

CO ZATEM POWINNA ZAWIERAĆ DOKUMENTACJA?

Oczywiście metrykę - informację, kto ją sporządził, datę sporządzenia i historię kolejnych wersji z ich datowaniem oraz wprowadzanymi sukcesywnie zmianami.

Kolejno powinna zawierać przedstawienie celu jej powstania, słownik zastosowanych w niej definicji oraz opis systemu.

Prawdopodobnie najbardziej rozbudowana cześć będzie poświęcona opisowi urządzeń infrastruktury bankowej. Powinny się tu znaleźć informacje dotyczące: routerów, przełączników (switche), zapór (firewalle), serwerów fizycznych, macierzy i stacji roboczych w Centrali Banku oraz poszczególnych placówkach.

Jeśli stosujemy rozwiązania wirtualizacji zasobów, powinniśmy w kolejnej części opisać poszczególne maszyny wirtualne z ich systemami operacyjnymi i przeznaczeniem (kontrolery domeny, baza danych, terminale itp.)

Nieodzownym składnikiem jest także schemat przedstawiający topologię sieci. Powinien on zawierać przynajmniej adresy IP urządzeń i/lub dodatkowo - ich MAC-adresy i schematy połączeń między urządzeniami klienckimi, krytycznymi i węzłami sieciowymi i wykaz adresów WAN.

Dokumentacja powinna zawierać opis reguł na zaporach (firewall) w Centrali i placówkach zdalnych.

W warstwie oprogramowania powinniśmy określić konfiguracje serwerów produkcyjnych i zapasowych oraz, jeśli używamy, oprogramowanie zastosowane do obsługi wirtualizacji zasobów a także oprogramowanie użytkowe.

Oddzielny rozdział poświęcamy procedurze przełączania Centrali Banku i placówek na zapasowe łącza internetowe oraz kolejny - procedurze backupu lub replikacji produkcyjnej bazy danych i ewentualnie innych, wskazanych jako krytycznej wagi zasobów.

Dokumentacja powinna także zawierać zestawienia sprzętu klienckiego i udostępnianego czyli komputery pracownicze i urządzenia drukujące/wielofunkcyjne.

Możemy także opisać, jakie wskaźniki dotyczące parametrów sieci IT monitorujemy.

Im bardziej szczegółowo opiszemy poszczególne zagadnienia,

tym łatwiej będzie nam i innym osobom uczestniczącym

w zarządzaniu, nadzorze i serwisie naszej infrastruktury, reagować

na wszelkie zagrożenia i zdarzenia.

Niektóre problemy związane z naszymi zasobami i ich dokumentacją wychodzą na jaw dopiero podczas audytu. Dlatego warto go przeprowadzać. Pozwala on weryfikować fakty mające czasami krytyczne znaczenie dla Banku. Dokumentację należy przeglądać i aktualizować, aby nie znalazły się w niej takie informacje, jak np. zapisane dane uwierzytelniania do krytycznych zasobów, na dodatek wprowadzone przez firmę, która lata wcześniej instalowała infrastrukturę i od tamtej pory dane te nie zostały zmienione.

Pamiętajmy też, że nie ma jednego określonego wzoru dokumentacji,

tak jak i nie ma dwóch takich samych środowisk IT w Bankach.

Są pewne elementy wspólne, ale to Dział IT ma

ostatnie słowo, jak ten dokument będzie wyglądał.

Dla własnego "świętego spokoju" dbajmy o naszą dokumentację.

Jeżeli uważacie Państwo, że dla Was te wartości również są ważne, zapraszamy do kontaktu.

Możemy zaoferować pomoc i wsparcie w :

- audytach:

https://premiumbank.zadbajobezpieczenstwo.pl/audyty-v-premium/ - szkoleniach:

https://premiumbank.zadbajobezpieczenstwo.pl/szkolenia-dla-bankow/ - marketingu:

https://premiumbank.zadbajobezpieczenstwo.pl/jak-wdrozyc-marketing-w-bankach-spoldzielczych-szkolenie-servus-comp/ - wdrożeniach:

https://premiumbank.zadbajobezpieczenstwo.pl/idzie-nowe-nowoczesne-technologie-w-bankach-spoldzielczych/ - cyberbezpieczeństwie:

https://premiumbank.zadbajobezpieczenstwo.pl/czy-urzadzenia-mobilne-sa-zagrozeniem-bezpieczenstwa-dla-infrastruktury-it-bankow-spoldzielczych/

Zapraszamy do śledzenia wpisów na naszym blogu, gdzie można przeczytać wiele cennych informacji: https://premiumbank.zadbajobezpieczenstwo.pl/blog/

Dodaj komentarz

Musisz się zalogować, aby móc dodać komentarz.